代碼審計檢測費用

測試總結報告:1)總結(如測試了什么、結論如何等等)2)測試計劃、測試用例的變化;3)評估版本信息;4)結果總結(度量、計數);5)測試項通過/未通過準則的評估;6)活動的總結(資源的使用、效率等);7)審批那么測試總結中很關鍵的是什么呢?主要的就是測試結果及缺陷分析。這部分主要是用圖表來展現,比如所有bug的狀態圖、bug的嚴重程度狀態。1)測試項目名稱2)實測結果與預期結果的比較3)發現的問題4)缺陷發現率=缺陷總數/執行測試用例數5)用例密度=缺陷總數/測試用例總數x100%6)缺陷密度=缺陷總數/功能點總數7)測試達到的效果代碼審計包括系統開源框架、應用代碼關注要素、API濫用、源代碼設計、錯誤處理不當等。代碼審計檢測費用

在代碼審計過程中,使用合適的工具可以提高效率和準確性。1.靜態代碼分析工具可以自動掃描代碼,識別潛在的安全漏洞和編碼錯誤。常見的靜態分析工具包括:SonarQube:提供代碼質量分析和安全漏洞檢測;Checkmarx:專注于安全漏洞的檢測,支持多種編程語言。Fortify:提供應用安全解決方案,支持靜態和動態分析。2.動態分析工具在應用程序運行時進行檢查,能夠識別運行時錯誤和安全漏洞。常見的動態分析工具包括:OWASPZAP:開源的動態應用安全測試工具,適用于Web應用。BurpSuite:提供Web應用安全測試功能,包括爬蟲、掃描和攻擊模擬。3.代碼審計框架可以幫助開發者更系統地進行代碼審計。常見的框架包括:OWASPASVS:應用安全驗證標準,提供安全控制的最佳實踐。NISTSP800-53:美國國家標準與技術研究院發布的安全與隱私控制框架。第三方代碼審計公司通過代碼審計可以提前發現系統的安全隱患,提前部署防御措施,保證系統在未知環境下能經得起嘿客挑戰。

在源代碼審計過程中,我們經常會遇到以下幾種常見的安全漏洞:1.SQL注入:攻擊者通過在用戶輸入中注入惡意的SQL語句,實現對數據庫的非法訪問和操作。2.跨站腳本攻擊(XSS):攻擊者將惡意腳本注入到網頁中,當其他用戶訪問該頁面時,惡意腳本會在用戶瀏覽器中執行,竊取用戶信息或進行其他非法操作。3.文件包含漏洞:攻擊者利用程序中的文件包含功能,訪問服務器上的敏感文件或執行惡意代碼。4.權限控制漏洞:程序中的權限控制不嚴格,導致攻擊者可以越權訪問或操作其他用戶的資源。

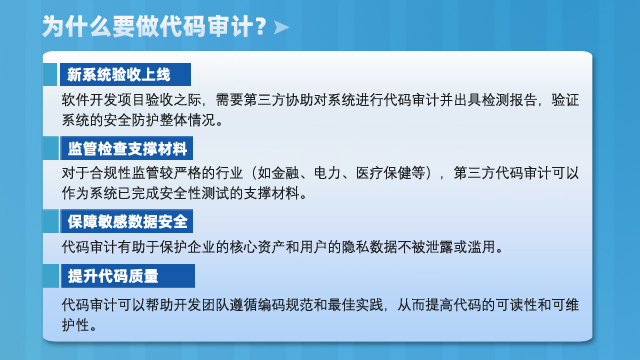

代碼審計是一種以發現程序錯誤,安全漏洞和違反程序規范為目標的源代碼分析。它是防御性編程范例的一個組成部分,它試圖在軟件發布之前減少錯誤。C和C++源代碼是最常見的審計代碼,因為許多稿級語言具有較少的潛在易受攻擊的功能,比如Python。99%的大型網站以及系統都被拖過庫,泄漏了大量用戶數據或系統暫時癱瘓。此前,某國機場遭受勒索軟件襲擊,航班信息只能手寫。提前做好代碼審計工作,比較大的好處就是將先于hei客發現系統的安全隱患,提前部署好安全防御措施,保證系統的每個環節在未知環境下都能經得起攻擊挑戰。在進行軟件安全測試時,應用安全、代碼審計、漏洞掃描和滲透測試成為信息安全領域的四大重要環節。

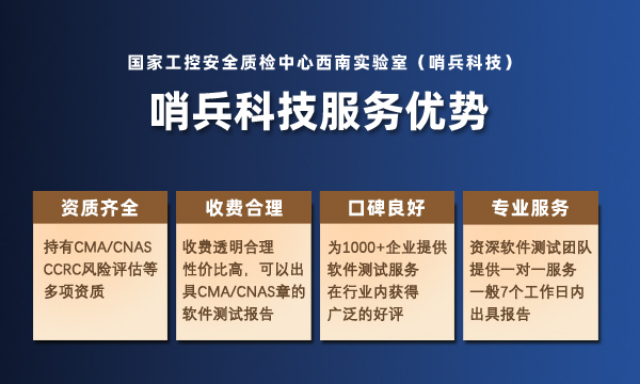

除了關注安全問題,代碼審計還會對代碼的規范性、可讀性和可維護性進行評估。例如,檢查代碼是否遵循了良好的編程規范,是否存在冗余代碼、重復代碼等不良現象,以及代碼的結構是否合理,模塊劃分是否清晰等。編碼規范就像是代碼世界的 “紀律準則”。代碼結構混亂同樣是個“麻煩”,函數與模塊間耦合度過高,牽一發而動全身,修改一個小功能可能導致整個系統崩潰;缺少必要注釋的代碼,宛如沒有地圖的迷宮,后續開發人員難以理解代碼意圖,排查問題只能盲人摸象,耗時費力。哨兵科技代碼審計可以幫助了解代碼安全狀況,為軟件質量和安全保駕護航。合肥第三方代碼審計評測報告

靜態代碼審計依靠人工審查與自動化工具,分析代碼的語法結構、邏輯關系等發現潛在問題。代碼審計檢測費用

滲透測試是一種黑盒測試。測試人員在獲得目標的IP地址或域名信息的情況下,完全模擬嘿客使用的攻擊技術和漏洞發現技術,對目標系統的安全做深入的探測,發現系統蕞脆弱的環節。能夠直觀的讓管理人員知道網絡所面臨的問題。而代碼審計屬于白盒測試,白盒測試可以直接從代碼層次看漏洞,能夠發現一些黑盒測試發現不了的漏洞,比如二次注入,反序列化,xml實體注入等。兩者雖然有區別,但在操作上可以相互補充,相互強化。例如:黑盒測試通過外層進行嗅探挖掘,白盒測試從內部充分發現源代碼中的漏洞風險;代碼審計發現問題,滲透測試確定漏洞的可利用性;滲透測試發現問題,代碼審計確定成因。代碼審計檢測費用

- 第三方信息化項目功能測評 2025-03-04

- 小程序個人信息合規評測公司 2025-03-04

- 信息化平臺安全測試價格 2025-03-04

- 南昌第三方代碼審計評測服務哪家好 2025-03-04

- 信息化項目功能檢測公司 2025-03-04

- 第三方APP檢測哪家好 2025-03-04

- 拉薩第三方代碼審計安全評測哪家好 2025-03-03

- 上海第三方代碼審計檢測機構 2025-03-03

- 第三方系統安全測評公司 2025-03-03

- 寧波代碼審計檢測公司哪家好 2025-03-03

- 河北優勢上門洗車標志 2025-03-04

- 北京供水管道檢測企業 2025-03-04

- 電子薪酬管理系統軟件 2025-03-04

- 第三方信息化項目功能測評 2025-03-04

- 北京萬物互聯軟硬件設計工廠 2025-03-04

- 無錫慕尼黑電子展會活動策劃 2025-03-04

- 青山區怎么做短視頻平臺運營 2025-03-04

- 松江區附近電動車換輪胎 2025-03-04

- 無錫惠山區日語翻譯服務價格怎么樣 2025-03-04

- 成都不動產測繪推薦 2025-03-04